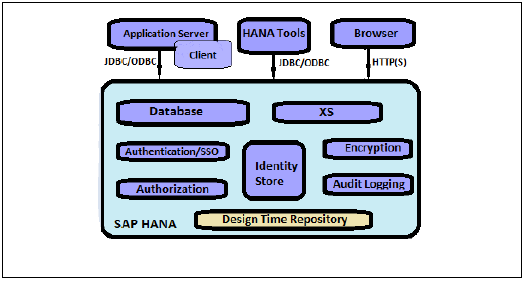

SAP HANA 安全概述

安全意味着保护公司的关键数据免遭未经授权的访问和使用,并确保承诺和标准符合公司的政策。SAP HANA使客户能够实施不同的安全策略和程序,并满足公司的合规要求。

SAP HANA在单个HANA系统中支持多个数据库,这称为多租户数据库容器。HANA系统还可以包含多个多租户数据库容器。多容器系统总是只有一个系统数据库和任意数量的多租户数据库容器。在此环境中安装的SAP HANA系统由单个系统ID(SID)标识。HANA系统中的数据库容器由SID和数据库名称标识。SAP HANA客户端(称为HANA studio)连接到特定的数据库。

SAP HANA提供所有与安全性相关的功能,例如认证,授权,加密和审计,以及一些其他多租户数据库中不受支持的附加功能。

下面给出了由SAP HANA提供的安全相关功能的列表:

- 用户和角色管理

- 认证和SSO

- 授权

- 网络中数据通信的加密

- 持久层中的数据加密

HANA多租户数据库中的附加功能:

数据库隔离 - 它涉及通过操作系统机制防止跨租户攻击

配置更改黑名单 - 它涉及防止租户数据库管理员更改某些系统属性

受限功能 - 它涉及禁用某些可直接访问文件系统,网络或其他资源的数据库功能。

SAP HANA用户和角色管理

SAP HANA用户和角色管理配置取决于HANA系统的体系结构。

如果SAP HANA与BI平台工具集成并作为报表数据库,那么最终用户和角色在应用程序服务器中进行管理。

如果最终用户直接连接到SAP HANA数据库,则最终用户和管理员都需要HANA系统的数据库层中的用户和角色。

每个希望使用HANA数据库的用户必须有一个具有必要权限的数据库用户。根据访问要求,访问HANA系统的用户可以是技术用户,也可以是最终用户。成功登录系统后,验证用户对执行所需操作的权限。执行该操作取决于用户已被授予的权限。可以使用HANA安全性中的角色授予这些权限。HANA Studio是管理HANA数据库系统的用户和角色的强大工具之一。

用户类型

用户类型根据安全策略和在用户配置文件上分配的不同权限而有所不同。用户类型可以是技术数据库用户,也可以是最终用户需要访问HANA系统以进行报表或数据操作。

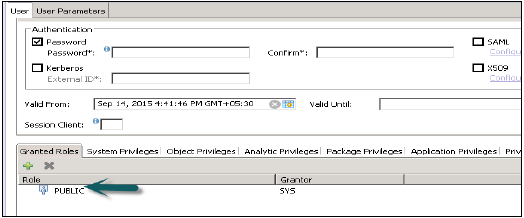

标准用户

标准用户是可以在自己的模式中创建对象并在系统信息模型中具有读取访问权限的用户。读取访问权限由分配给每个标准用户的PUBLIC角色提供。

受限用户

受限用户是那些使用某些应用程序访问HANA系统的用户,并且它们不具有HANA系统上的SQL权限。当这些用户被创建时,它们最初是没有任何访问权限的。

如果我们将受限用户与标准用户进行比较:

受限用户无法在HANA数据库或它们自己的模式中创建对象。

受限用户没有访问权限查看数据库中的任何数据,因为它们没有通用的PUBLIC角色添加到配置文件,如标准用户等。

受限用户只能使用HTTP/HTTPS连接到HANA数据库。