Linux 深入研究iptables防火墙基础

防伪码:没有比脚更长的路,没有比人更高的山

第十章 iptables防火墙(一)

前言:我们在以前学习过asa防火墙,对防火墙有一定的了解,那么iptables和asa防火墙类似,作用一样,都是为了保证网络安全,系统安全,服务器的安全,和asa一样也需要建立策略,个人觉得比asa的策略要繁琐一点,但“只要功夫深铁杵磨成针”。

一、基础概念

1、iptables表、链结构

a、规则表

表的作用:容纳各种规则链

表的划分依据:防火墙规则的作用相似

默认包括4个规则表

raw表:确定是否对该数据包进行状态跟踪

mangle表:为数据包设置标记

nat表:修改数据包中的源、目标IP地址或端口

filter表:确定是否放行该数据包(过滤)

b、规则链

规则的作用:对数据包进行过滤或处理

链的作用:容纳各种防火墙规则

链的分类依据:处理数据包的不同时机

默认包括5种规则链

INPUT:处理入站数据包

OUTPUT:处理出站数据包

FORWARD:处理转发数据包

POSTROUTING链:在进行路由选择后处理数据包

PREROUTING链:在进行路由选择前处理数据包

如图所示:

2、数据包过滤的匹配流程

a、规则表

raw——mangle——nat——filter

b、规则链

入站数据流向:来自外界的数据包到达防火墙后,首先被PRETOUTING链处理,然后进行路由选择,如果数据包的目标地址是防火墙本机,那么内核将其传递给INPUT链进行处理,通过以后再讲给系统的上层应用程序进行响应。

转发数据流向:来自外界的数据包到达防火墙后,首先被PREROUTING链处理,然后再进行路由选择,如果数据包的目的地址是其他外部的地址,则内核将其传递给FORWARD链进行处理,最后交给POSTROUTING链进行处理。

出站数据流向:防火墙本机向外部地址发送的数据包,首先被OUTPUT处理,然后进行路由选择,再交给POSTROUTING链进行处理。

c、规则链内部各条防火墙规则之间的顺序

匹配即停(LOG日志操作的规则除外)

找不到相匹配的规则,则按该链的默认策略处理

二、编写防火墙规则

实验环境:

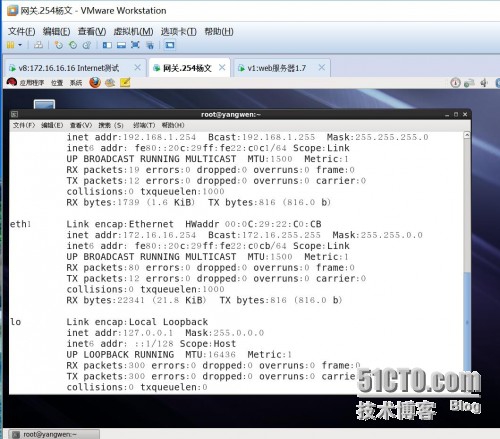

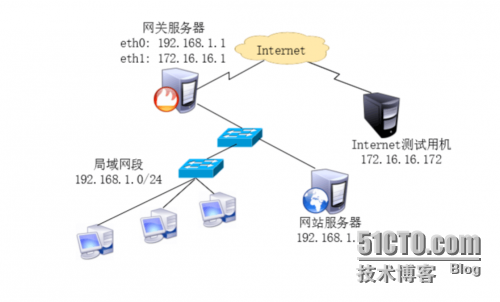

网站服务器ip地址是192.168.1.7,网关服务器的内网地址是192.168.1.254,外网地址是172.16.16.254,internter测试机是172.16.16.16。

vim /etc/sysctl.conf

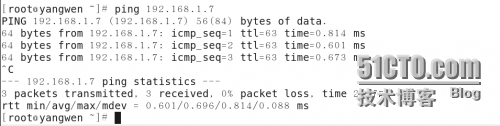

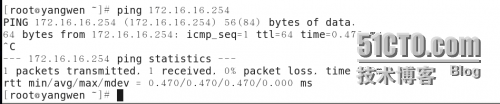

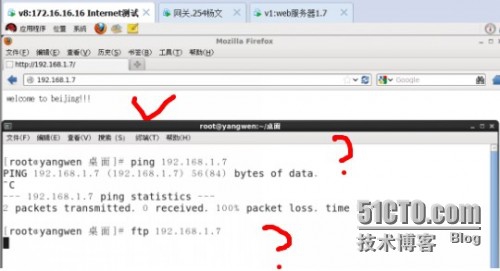

使用internet测试机172.16.16.16可以ping通192.168.1.7

1、 例如:在网站服务器的filter表的INPUT链中插入一条规则,拒绝发送给本机使用的ICMP协议的数据包。

执行:Iptables -t filter -I INPUT -p icmp -j REJECT

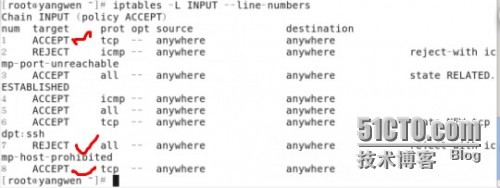

查看规则:iptables -L INPUT --line-numbers

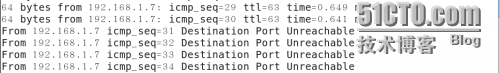

然后再次使用172.16.16.172ping192.168.1.5,出现目标端口不可到达,无法ping通

2、 添加新的规则

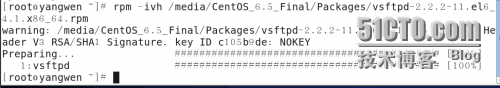

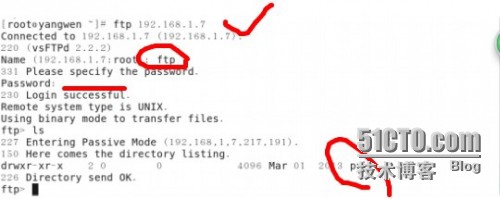

例如:1)在filter表INPUT链的末尾添加一条规则,接受tcp协议(实验之前在网站服务器上搭建ftp服务,使用internet测试机可以访问ftp服务器)

service vsftpd start

在internet测试机上访问

默认网站服务器的防火墙开启,所以不能访问,然后执行:

iptables -t filter -A INPUT -p tcp -j ACCEPT

发现依然不能访问,因为-A是在末尾添加一条新的规则

所以执行:Iptables -I INPUT -p udp -j ACCEPT(-I默认是添加在第一条)

在网站服务器上查看规则:

例:2)添加规则允许udp数据包通过,默认位于filter的第一条

Iptables -I INPUT -p udp -j ACCEPT

例:3)指定顺序号,添加规则允许icmp数据包通过,位于第2条

Iptables -I INPUT 2 -p icmp -j ACCEPT

查看规则列表:

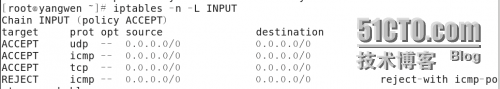

3、 以数字形式显示规则列表,加快执行速度

4、 删除,清空规则

1) 若要删除filter表INPUT链中的第三条规则,执行:

Iptables -D INPUT 3

2) 清空指定链或表中的所有防火墙规则,使用-F

Iptables -F INPUT

3) 清空filter表,nat表,mangle表

Iptables -F

Iptables -t nat -F

Iptables -t mangle -F

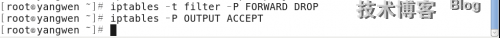

5、 设置默认策略:当找不到任何一条能够匹配数据包规则时,则执行默认策略

例如1)将filter表中FORWARD链的默认策略设置为丢弃,OUTPUT链的默认策略设置为允许(默认策略不参与规则的顺序编排,因此在前后并无区别。)

三、 规则的匹配条件

对于同一条防火墙规则,可以指定多个匹配条件,这些条件必须都满足规则才能生效。

1、 通用匹配:分为三种类型,协议匹配,地址匹配,网络接口匹配。

1) 协议匹配

如果在网关服务器上开启防火墙,那么internet测试机是不能访问网站服务器的。

查看网关服务器的FORWARD链,发现只有一条拒绝all,如果想允许路由转发,执行下面的命令:iptables -I FORWARD -j ACCEPT,然后在internet测试机上可以访问网站服务器。

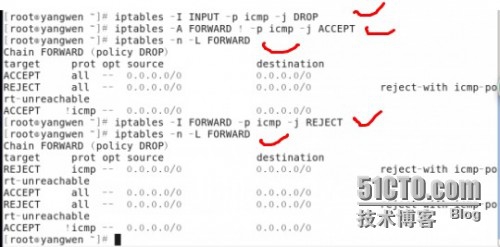

然后如果想丢弃通过icmp协议访问防火墙本机的数据包,允许转发经过防火墙的除icmp协议之外的数据包,可以执行:

Iptables -I INPUT -p icmp -j DROP

Iptables -A FORWARD ! -p icmp ACCEPT

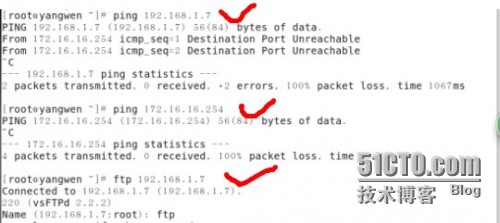

执行之前先在internet测试机上ping网关服务器的172.16.16.254和192.168.1.7都是可以ping通的。执行完之后就不能ping通了,但是依然能够访问网站服务器的ftp。

先在internet测试机上ping,可以ping通

然后在网关服务器上执行以下命令

在internet测试机上ping192.168.1.7和172.16.16.254都不通了,但是ftp依然可以访问。

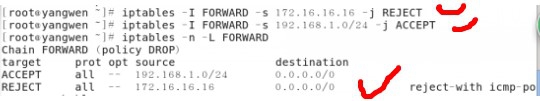

2) 地址匹配

例1)例如:拒绝转发源地址为172.16.16.172的数据,允许转发源地址192.168.1.0的数据包

因为172.16.16.172就是internet测试机,所以internet测试机无法ping通192.168.1.5,也不能访问ftp

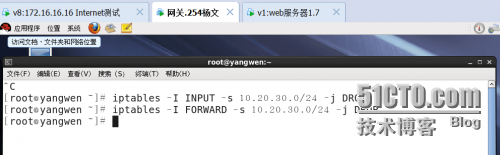

例2)如果检测到来自某网段的频繁扫描,登录等不良的企图,可以立即添加防火墙规则进行封锁。

Iptables -I INPUT -s 10.20.30.0/24 -j DROP

Iptables -I FORWARD -s 10.20.30.0/24-j DROP

3) 网络接口匹配

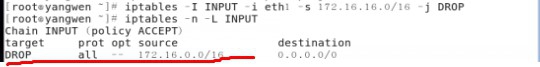

例如:若要丢弃从外网接口访问防火墙本机且源地址为私有地址的数据包,执行以下操作:

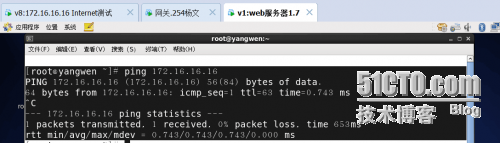

首先:在172.16.16.16上ping172.16.16.254,使之可以ping通

然后执行以下命令:

再次在172.16.16.172上ping172.16.16.254,无法ping通,因为外网接口是eth1

2、 隐含匹配:以指定的协议匹配作为前提条件,相当于子条件。

1) 端口匹配

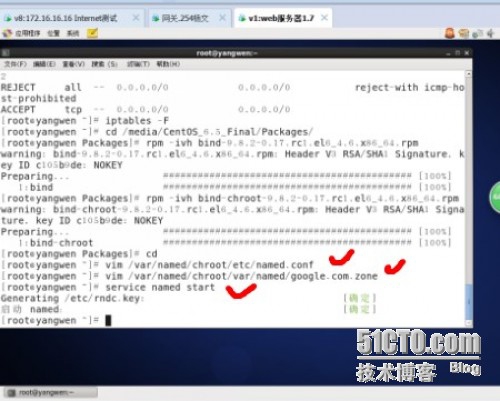

例如:允许网段192.168.1.0/24转发dns查询数据包。

首先在网站服务器上开启dns服务

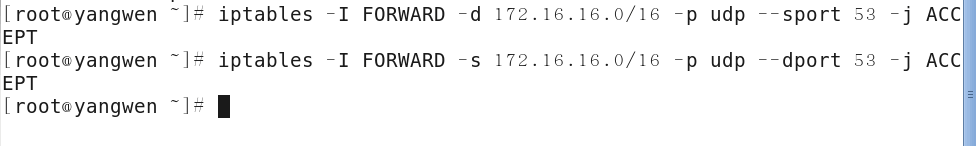

为了实验效果,先在网关服务器上执行以下命令,阻止转发

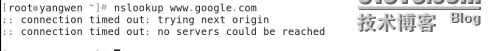

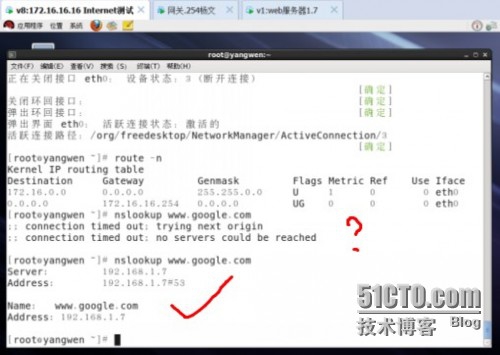

然后在internet测试机上执行nslookup,不能解析

接下来在网关服务器上执行隐含匹配,允许为172.16.16.0网段转发dns查询包

再次在internet测试机上测试解析

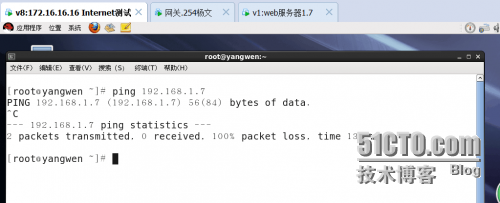

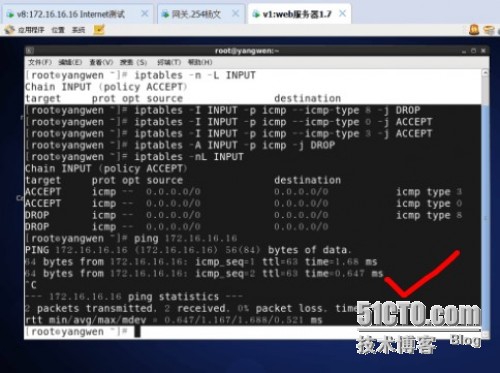

2) ICMP类型匹配

若要禁止从其他主机ping本机,但是允许本机ping其他主机,可以执行以下操作

首先为了实验测试方便,在网关服务器上执行:(执行之前把其它的规则都删掉)

执行之后internet测试机和网站服务器之间可以互相ping通

然后执行:

实验效果:

3、 显示匹配

必须调用相应的模块,然后方可设置匹配条件

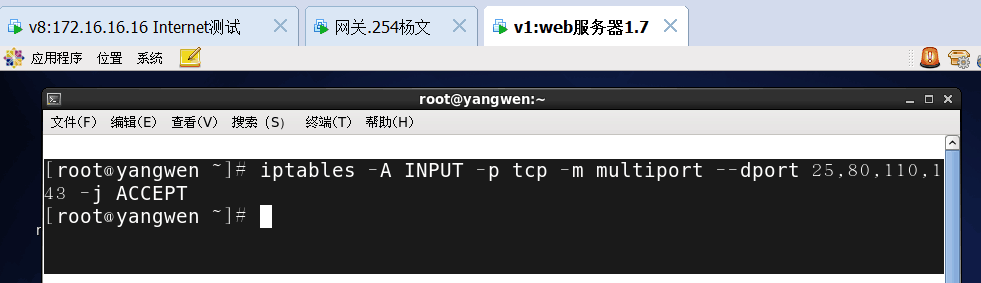

1) 多端口匹配

例如:允许网站服务器本机开放25、80、110、143端口。

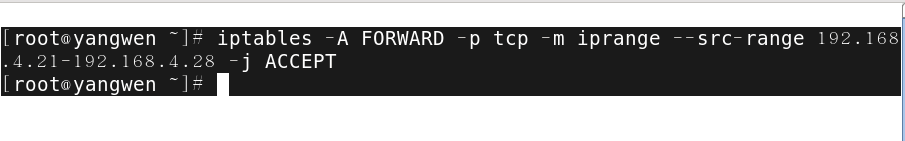

2) ip范围匹配

例如:禁止转发源地址位于192.168.4.21与192.168.4.28之间的tcp数据包。

3) mac地址匹配

例如:禁止以下mac地址的主机访问网站服务器的任何应用。

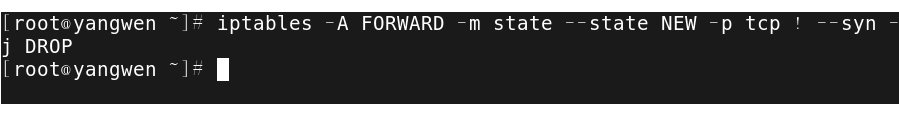

4) 状态匹配

例如:禁止转发与正常tcp连接无关的非syn请求数据包(如伪造的网络攻击数据包)。

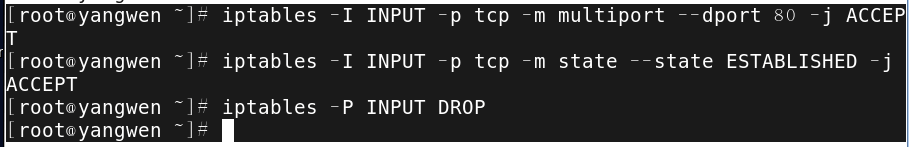

再例如:开放本机的web服务80端口,但对发给本机的tcp应答数据包予以放行,其他入站数据包均丢弃,对应的入站规则如下:

实战演练:

一、实验环境:

二、需求描述

1、为网站服务器编写入站规则

(1)本例中所有规则均在filter表的INPUT链内添加,默认策略设置为DROP。

(2)使用“-p icmp ! --icmp-type 8 ”的条件匹配非ICMP请求的数据包。

(3)使用“-p tcp --dport 80”的条件匹配对TCP 80端口的访问。

(4)使用“-p tcp -m state --state ESTABLISHED,RELATED”匹配TCP响应数据包。

(5)测试入站控制效果:从其他主机可以访问本机中的Web服务,但不能访问其他任何服务(如FTP、DNS);从本机可以ping通其他主机,但其他主机无法ping通本机。

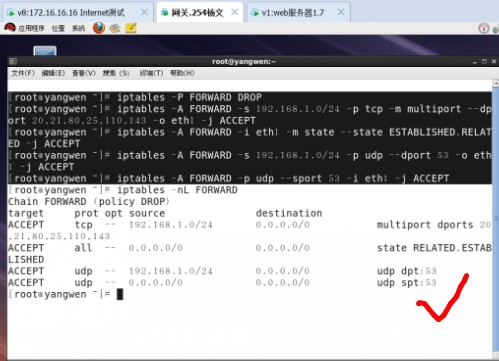

2、为网关服务器编写转发规则

(1)本例中所有规则均在filter表的FORWARD链内添加,默认策略设置为DROP。

(2)针对TCP协议的80、20、21、25、110、143端口,以及UDP协议的53端口,分别为从局域网访问Internet、从Internet响应局域网请求的过程编写转发规则。

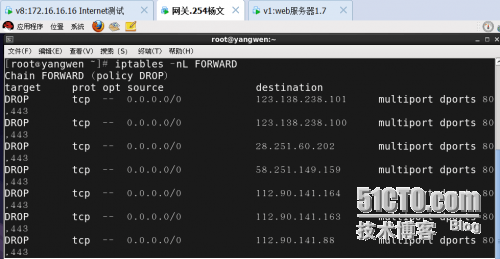

(3)执行DNS查询,获知站点web.qq.com、w.qq.com、im.qq.com当前所用的IP地址包括:112.90.141.88、112.90.141.163、112.90.141.164、58.251.149.159、58.251.60.202、123.138.238.100、123.138.238.101。然后依次针对这些IP地址编写转发规则,禁止到TCP协议的80、443端口的访问。

注:下面的变量的意思是读取IP地址以插入规则

(4)测试转发控制效果:从局域网中的主机无法访问Internet中的web.qq.com等被封站点,但能够访问其他Web站点,也能够访问DNS、FTP等网络服务。

谢谢观看,希望能真心的帮到您!

本文出自 “一盏烛光” 博客,谢绝转载!